WHM propose par défaut des paramètres de sécurité assez solides qui sont assez bons pour la plupart des cas d'utilisation.

Cependant, il est possible de les durcir encore plus et de profiter des dernières fonctionnalités de cryptage, afin de garder vos domaines aussi sécurisés que possible.

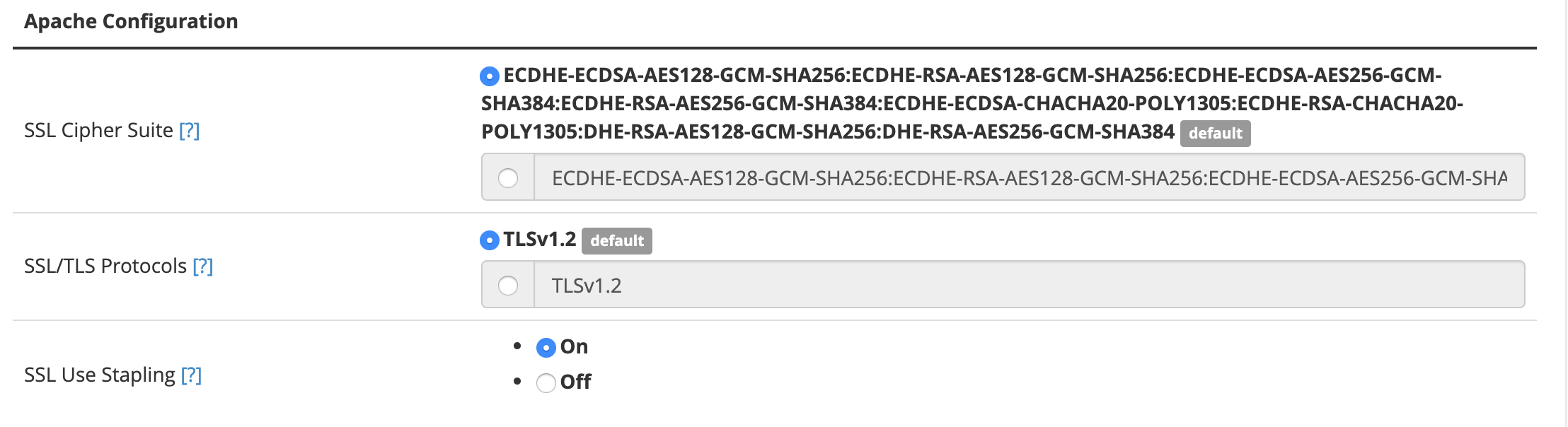

Tout d'abord, regardons les paramètres par défaut d'Apache dans WHM.

Si vous accédez jusqu'au menu Home » Service Configuration » Apache Configuration » Global Configuration, vous trouverez ces valeurs par défaut:

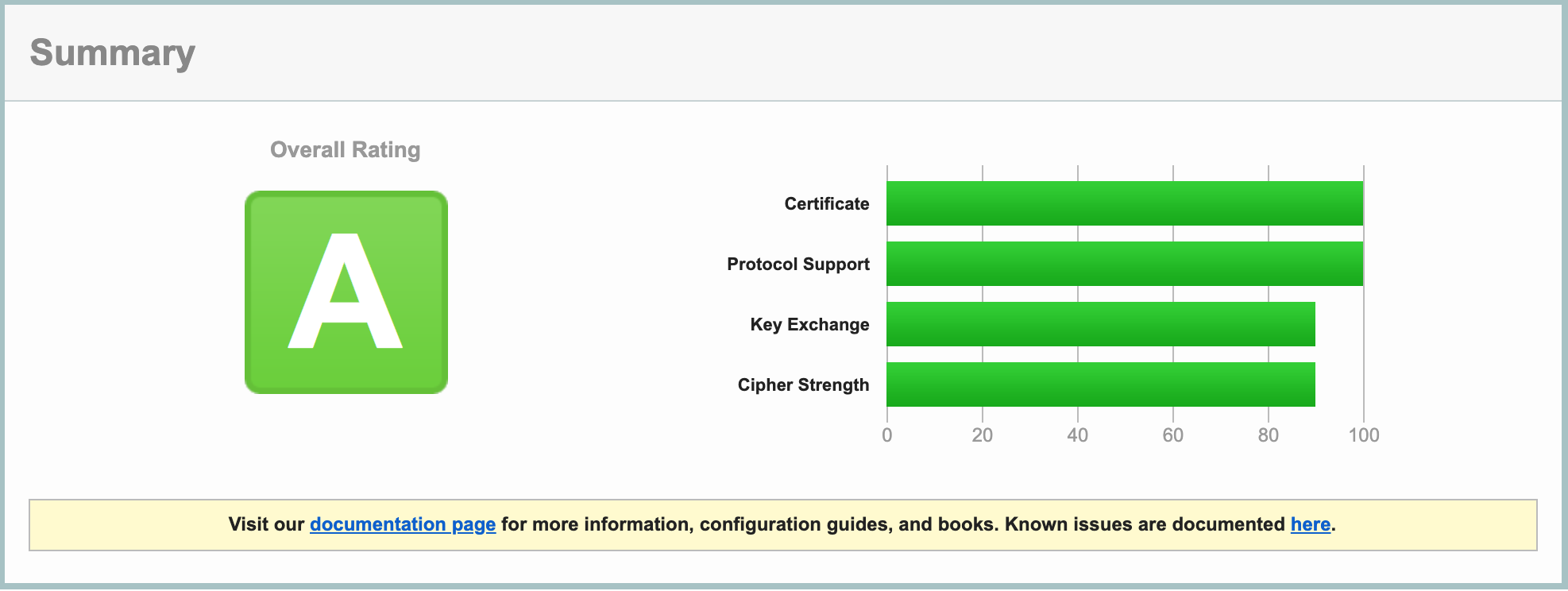

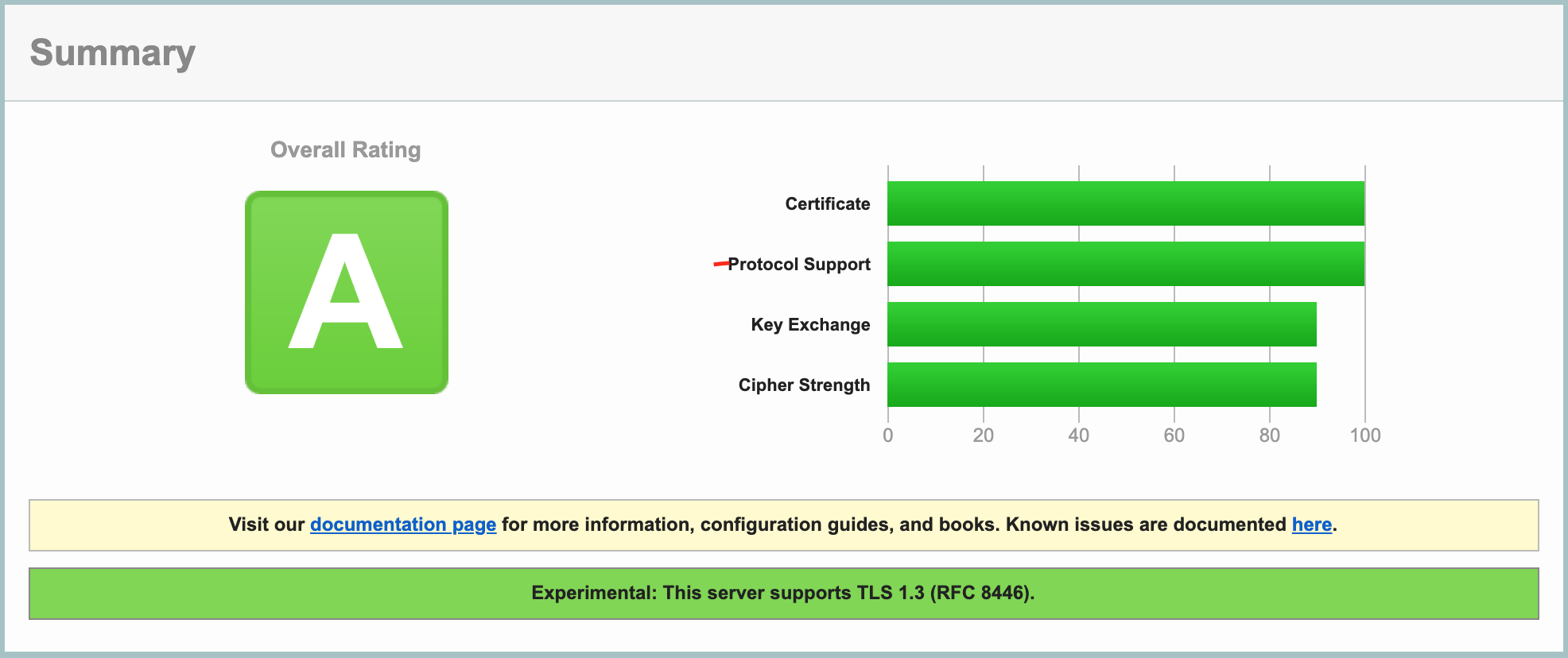

Essayons-les en utilisant le site Web Qualys SSL Labs , qui est le test gratuit le plus complet actuellement disponible. Le résultat est une note globale de A, ce qui est assez bon.

Cependant, il est possible d'améliorer encore cette note et d'obtenir le maximum de A +. Voyons comment y parvenir.

Nous commencerons par activer TLS 1.3, qui a été ajouté dans la version 86 de WHM.

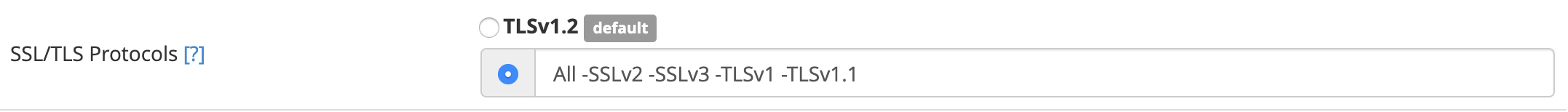

Dans le menu de configuration Apache, modifiez les paramètres des protocoles SSL/TLS par défaut et ajoutez TLSv1.3. Nous recommandons également de garder TLS 1.2 actif pour une meilleure compatibilité avec certains navigateurs plus anciens.

Pour ce faire, nous devons désactiver tous les anciens protocoles en ajoutant cette ligne:

All -SSLv2 -SSLv3 -TLSv1 -TLSv1.1

Enregistrez vos modifications, reconstruisez la configuration et redémarrez Apache. La répétition du test à ce stade se traduira par la même note (A), mais le support TLS 1.3 sera dûment noté.

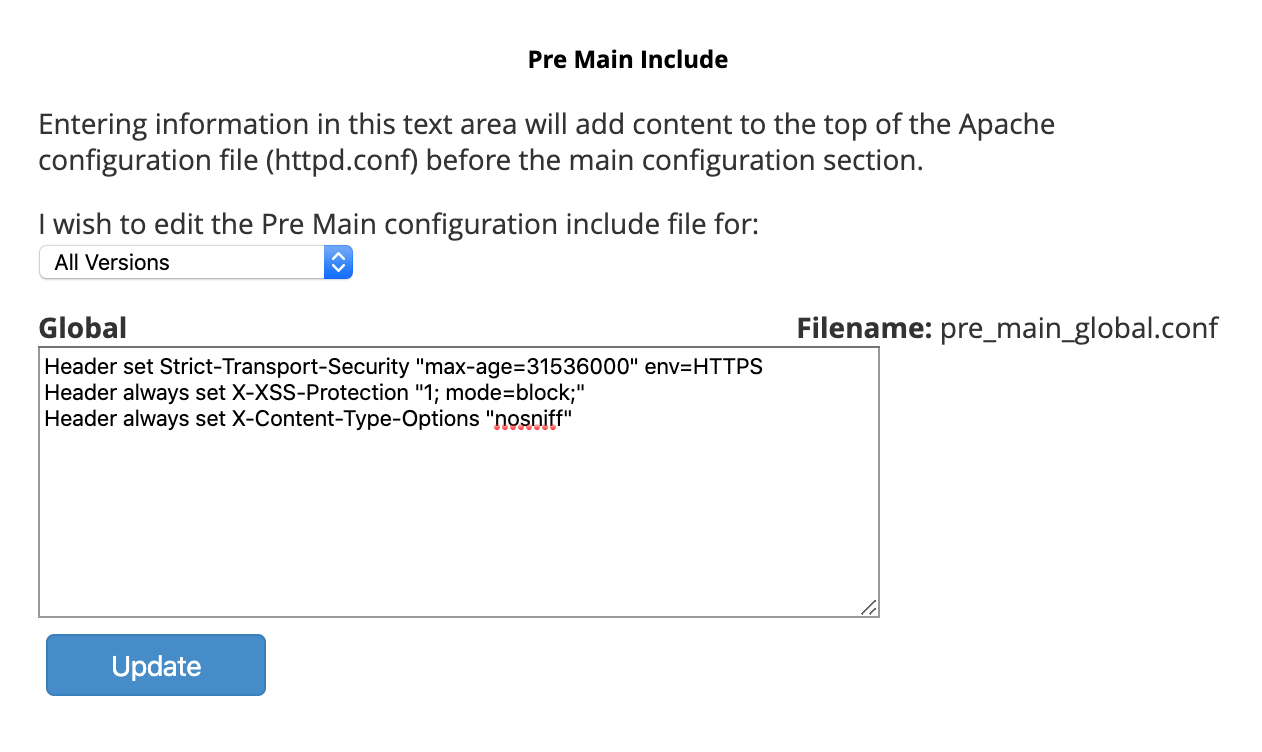

Un changement supplémentaire est requis pour une note A +. Dans WHM, accédez à Home » Service Configuration » Apache Configuration » Include Editor et ouvrez la section "Pre Main Include" pour toutes les versions .

Collez ces trois lignes dans l'éditeur, puis cliquez sur Mettre à jour :

Header set Strict-Transport-Security "max-age=31536000" env=HTTPS

Header always set X-XSS-Protection "1; mode=block;"

Header always set X-Content-Type-Options "nosniff"

Mise à jour Avril 2021, basé sur les préconisation actuelles nous vous conseillons en cas d'environnement isolé d'utiliser la configuration suivante

Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains; preload"

Header always set X-XSS-Protection "1; mode=block;"

Header always set X-Content-Type-Options "nosniff"Header always set X-Frame-Options SAMEORIGIN

SSLHonorCipherOrder On

SSLCompression off

SSLUseStapling on

SSLSessionTickets Off

Vous pouvez également accéder à ce fichier en SSH à l'emplacement suivant :

/usr/local/apache/conf/includes/pre_main_global.conf

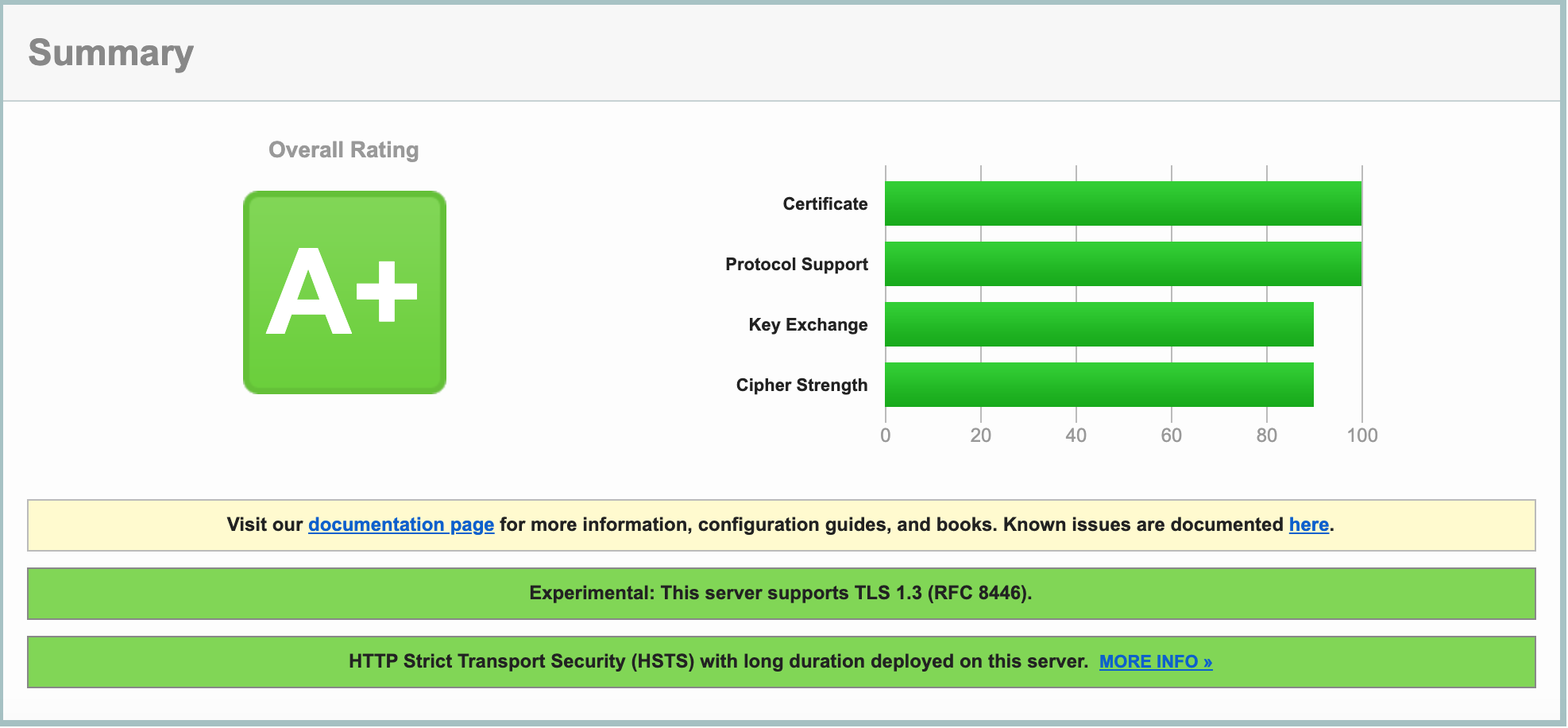

Cliquez sur Redémarrer Apache dans la fenêtre suivante, puis répétez le test de certificat.

Félicitations, votre serveur obtient désormais la note de chiffrement maximale A+!

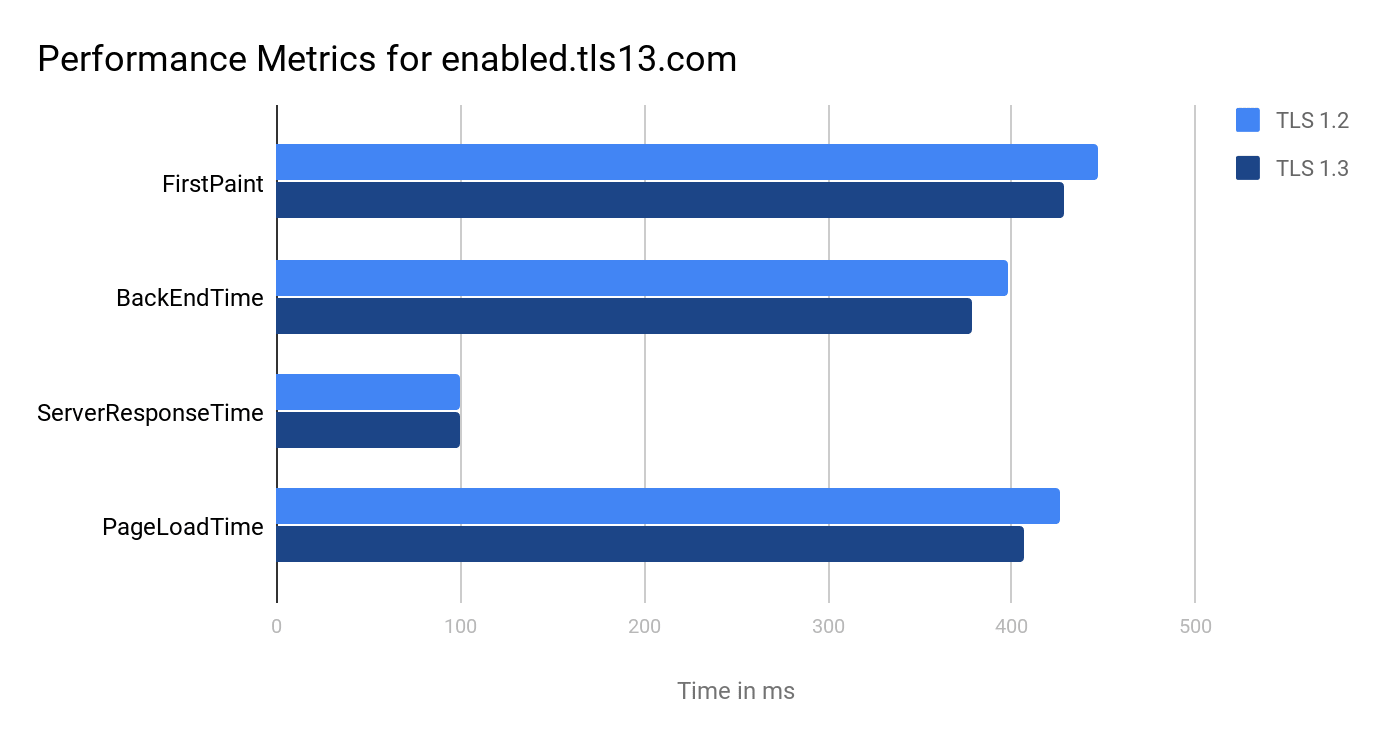

Notez également qu'en plus d'une sécurité accrue, la norme TLS 1.3 apporte un gain de réactivité comme illustré dans le graphique ci-dessous :